Autor: danny

He estado pensando estos días, ¿es posible que la reciente guerra de opinión sobre el exchange haya sido organizada por un equipo fuera del círculo chino (APAC)?

Muchas veces, no es que hayas hecho algo malo, sino que precisamente has hecho muchas cosas bien, por lo que se te acusa de "tener una joya y ser culpable". O, has hecho muchas cosas bien, pero de repente cometes n errores, ¿y ya no eres el de antes? ¿Has tenido esa sensación de hacer cien cosas buenas y luego arruinar tu reputación por una mala?

Introducción

En "De cero a uno" de Peter Thiel hay un punto de vista: los negocios que alcanzan una valoración de mil millones de dólares finalmente involucran política. El mensaje subyacente es que, cuando los intereses son lo suficientemente grandes, siempre se necesita buscar un "paraguas protector", en pocas palabras, pagar por protección. Esto es aún más cierto en la industria Crypto, cada exchange es una máquina de imprimir dinero, lo que hace rabiar a la gente fuera del círculo.

La guerra de opinión es una parte importante de la guerra comercial y una extensión del cabildeo político.

Las actividades de "Relaciones Públicas Negras" en el ámbito comercial tienen como objetivo, mediante la manipulación artificial del flujo de información y la esfera de la opinión pública, lograr la intención estratégica de dañar la reputación de la marca de un competidor, destruir las expectativas del mercado de sus productos centrales e interferir con sus decisiones comerciales importantes (como financiación, OPI, lanzamiento anual de nuevos productos).

Al destruir la base de confianza social del oponente, el atacante puede aprovechar la oportunidad para apoderarse de una cuota de mercado anormal, o forzar a la empresa objetivo a ceder mediante presión, buscando así beneficios económicos excesivos o concesiones.

Guía de lectura

-

Los primeros tres capítulos son la base teórica, explorando por qué las RRPP negras necesitan la participación de tanta "gente".

-

El cuarto capítulo discute si Binance está actualmente bajo un ataque de "RRPP negras".

-

Los capítulos cinco y seis intentan adivinar las huellas del cerebro detrás del ataque.

I. Bases teóricas y psicológicas detrás de las "RRPP negras"

La razón profunda por la que las "RRPP negras" pueden repetidamente desgarrar fácilmente las defensas de reputación de una empresa madura y provocar una fermentación de la opinión pública a gran escala reside en que aprovechan los puntos débiles de la psicología grupal humana y el anclaje del diferencial de información, weaponizándolos. Los métodos de las RRPP negras como los "ejércitos de trolls" o "ocupar la opinión pública" se basan en estas tres bases psicológicas clásicas.

-

1. "La multitud" digitalizada —— Atontando al público mediante la aglomeración

La clásica obra de Gustave Le Bon "Psicología de las masas" señala que las personas agrupadas en multitud presentan características psicológicas completamente diferentes:

Desindividuación: Cuando se reúne mucha gente, "el individuo siente una fuerza abrumadora". Esta sensación de fuerza libera al individuo de las restricciones morales y el sentido de responsabilidad de la vida real. Las RRPP negras en línea aprovechan esto, alentando a los internautas a insultar, hacer doxing y juicios morales.

Extinción de la inteligencia: No importa cuán racional o élite sea un individuo en la realidad, una vez que se integra en un grupo, su nivel intelectual disminuye drásticamente, convirtiéndose en esclavo de instintos y emociones. El diseño de los textos de las RRPP negras a menudo evita argumentos lógicos complejos, utilizando instead consignas cortas, contundentes y incendiarias (como "la fea cara del capitalista", "el culpable del 1011"), apelando directamente a los instintos primarios del grupo.

- 2. Operación inversa e intervención forzada de la Función de Establecimiento de Agenda (Agenda-Setting Function) —— ¿Controlar lo que ve el público?

La teoría del "establecimiento de la agenda" sostiene que los medios de comunicación masivos pueden no determinar directamente la opinión de las personas sobre un evento específico (es decir, "qué pensar"), pero pueden, al proporcionar información y organizar la frecuencia de exposición de temas relevantes, influir efectivamente en a qué hechos y opiniones prestan atención (es decir, "en qué pensar").

Los atacantes, mediante el bombardeo y la colocación masiva, fuerzan artificialmente a establecer una agenda negativa altamente controvertida, incendiaria o alarmista para el público. Esta agenda a menudo se empaqueta como un importante evento social relacionado con la seguridad pública, los derechos centrales del consumidor o la ética comercial. Una vez que esta agenda se implanta con éxito en la vista del público, y la atención del público se dirige dentro de ese marco negativo, incluso si la empresa posteriormente puede presentar pruebas concluyentes de que el evento fue pura invención, la energía cognitiva del público ya se habrá consumido en gran medida en dudas, sospechas y verificaciones.

- 3. "La espiral del silencio" (Spiral of Silence) y la fabricación sistemática de consenso falso —— ¿Controlar en qué participa el público?

La teoría de "La espiral del silencio", propuesta en 1972: la sociedad amenaza con aislar a aquellos que no están de acuerdo con la mayoría, por lo que este "miedo" lleva a los individuos a intentar constantemente evaluar el clima de opinión y, finalmente, a alinearse con la opinión predominante.

Cuando las organizaciones de "RRPP negras" registran cientos o miles de cuentas nuevas y lanzan comentarios maliciosos en forma de bombardeo contra la empresa objetivo, en realidad están creando artificialmente una "opinión absolutamente dominante" en el espacio en línea. ¿Puedes imaginar la sensación de una persona común al iniciar sesión en una plataforma y verse instantáneamente rodeada por una avalancha de acusaciones negativas, insultos y los llamados "pruebas contundentes"?

Bajo esta intensa presión de opinión artificial, extremadamente opresiva y hostil, la minoría que mantiene una actitud objetiva y neutral o intenta defender a la empresa, para evitar ser juzgada moralmente por el grupo, sufrir violencia en línea o ser aislada socialmente (o por corrección política), a menudo elige evitar expresar opiniones discrepantes, cayendo así en el silencio.

En resumen, esta es la razón por la cual una de las tareas centrales de las RRPP negras es controlar el escenario de salida de la opinión pública y su frecuencia (número de personas), porque un grupo de personas juntas se atonta, y una vez atontadas, son más susceptibles a la influencia de la opinión exterior, y luego, por no querer ser aisladas, dejan de expresar opiniones contrarias a la opinión predominante.

II. Objetivos estratégicos y modelo de evolución por etapas de las "RRPP negras"

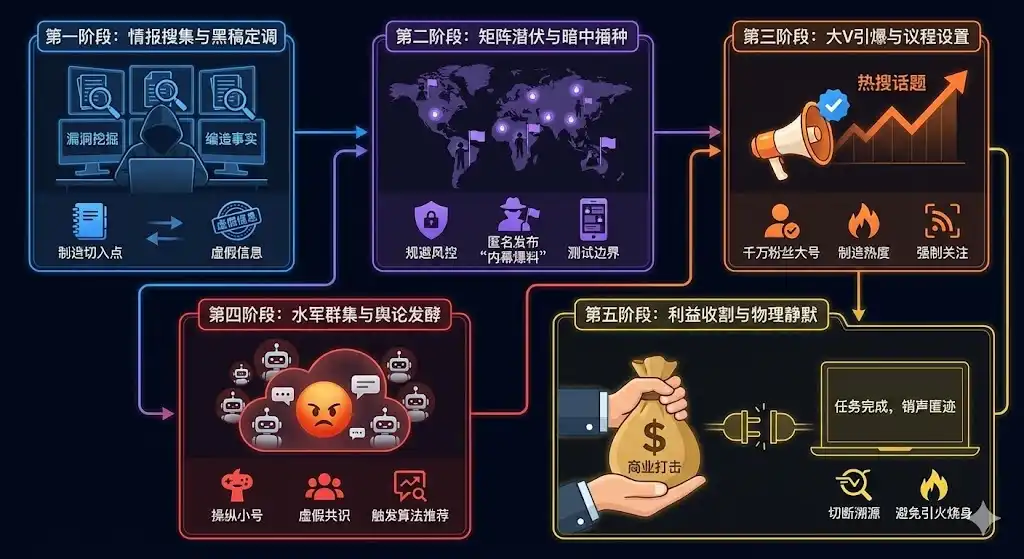

Por la primera parte teórica, no es difícil ver que la operación de las "RRPP negras" es una ingeniería social calculada con precisión, y después de años de evolución e iteración, se ha convertido en un modo de operación altamente estructurado y coordinado en múltiples nodos, similar a una línea de producción. Este modo generalmente presenta cinco etapas estandarizadas de evolución, desde la latencia hasta el estallido y luego al ocultamiento.

Primera etapa: Recopilación de inteligencia y definición del material

Excavación profunda de defectos de productos de la empresa objetivo, agujeros en las declaraciones de los ejecutivos o problemas históricos pendientes. Si no hay problemas sustanciales, se recurre a inventar de la nada, fabricar completamente hechos falsos, o exagerar maliciosamente y distorsionar parcialmente los hechos.

Segunda etapa: Infiltración matricial y siembra encubierta

Uso de cuentas de medios autoeditados, comunidades anónimas o círculos de interés específicos para publicar "información interna" o "filtraciones" de suspense. En este momento, la información está en período de latencia, utilizada principalmente para probar la tolerancia de las diferentes plataformas en línea y los límites de sus algoritmos de recomendación.

Tercera etapa: Detonación por parte de influencers y establecimiento de la agenda

Movilización de cuentas influyentes con millones o decenas de millones de seguidores para que intervengan, retuiteando, comentando o publicando artículos blandos incendiarios, creando temas trending, elevando rápidamente el calor del tema y forzando la atención del público. En detalle, utilizan "retweet/quote" y "hashtag" para aumentar rápidamente la popularidad del tema.

Cuarta etapa: Aglomeración de ejércitos de trolls y fermentación de la opinión

Manipulación de una gran cantidad de cuentas pequeñas recién registradas que se hacen pasar por internautas comunes, formando en poco tiempo una formación de "ataque grupal". Utilizan la interacción densa de los trolls para activar los algoritmos de recomendación de la plataforma, impulsando artificialmente el tema negativo hacia un clímax en toda la red, provocando el seguimiento y el pánico de los internautas reales ("la multitud").

Quinta etapa: Cosecha de beneficios y silencio físico

Una vez que la reputación de la empresa objetivo está dañada, su acción se sacude o sus ventas caen, la matriz de ataque eliminará rápidamente una gran cantidad de cuentas o entrará en un estado de silencio prolongado, cortando así el rastreo técnico por parte de los órganos judiciales y las empresas (esta parte es muy importante), y la agencia blackhat completará la liquidación del pago final.

¿Por qué cortar la conexión? Porque esto es un delito, está registrado en el código penal. Por lo tanto, para evitar ser rastreados, generalmente, el equipo de ejecución adopta métodos de comunicación y pago más encubiertos. El pago con monedas digitales se ha convertido así en un medio de pago común en la industria. (Esto será importante más adelante)

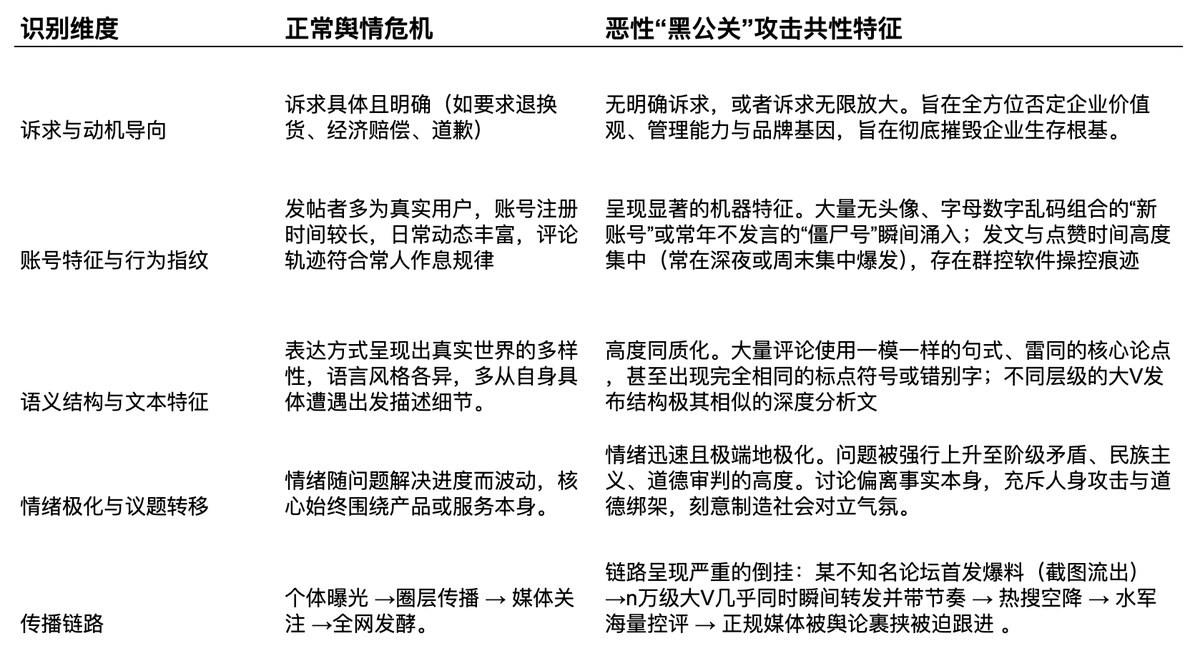

III. Características comunes y de identificación de las "RRPP negras"

Este artículo resume varias dimensiones de identificación, pueden establecer su propia matriz de identificación cruzada:

IV. ¿Está Binance atrapado en un torbellino de RRPP negras?

4.1 Fenómeno "Acción Hora Cero": ¿Cada usuario publica a la misma hora?

A través del análisis del tiempo de publicación de una gran cantidad de tweets negativos en la plataforma X, descubrimos un fenómeno de sincronización anormal llamado "Acción Hora Cero" (Zero Hour Action).

En un momento específico (a menudo los fines de semana con baja liquidez del mercado o tarde en la noche hora de Asia), cientos de cuentas independientes publican simultáneamente contenido negativo sobre Binance en cuestión de segundos. Este contenido a menudo contiene las mismas palabras clave (como "Insolvent", "Withdraw", "Run"), incluso el uso de signos de puntuación y emojis es exactamente el mismo.

Esta es una característica típica de una red de bots impulsada por scripts, usando el mismo material, discurso y hashtag, creando la ilusión de que "toda Internet está hablando de la quiebra/limitación de retiros/huida de Binance".

4.2 Estrategia del "Caballo de Troya" de la matriz de cuentas

Muchas cuentas usan un formato de nombre unificado en su ID y apodo, como el sufijo "BNB" seguido de un nombre en pinyin chino (por ejemplo, "Li_BNB", "Zhang_BNB"), y enfatizan deliberadamente en la biografía la identidad de "usuario antiguo de la región china". Este disfraz pretende aprovechar los símbolos de identidad de los primeros usuarios de Binance, creando una narrativa contrastante de "los usuarios más leales están rebelándose", lo cual es extremadamente incendiario para los usuarios comunes de la comunidad.

La mayoría de estas cuentas estaban inactivas durante la verdadera caída del mercado en octubre de 2025, incluso entonces promocionaban proyectos competidores como Solana o Hyperliquid. Sin embargo, a finales de enero de 2026, de repente "despertaron" colectivamente, eliminaron el contenido previo promocionando a los competidores y se transformaron en cuentas de un solo tema centradas en atacar a Binance. Este modo de operación de "latencia en tiempos normales, activación en tiempos de guerra" es una táctica típica de botnet.

Por ello, CZ incluso publicó un artículo: https://x.com/cz_binance/status/2018949826994401464?s=20

4.3 Fenómeno de homogeneización del material

Las huellas de industrialización en la producción de contenido también son evidentes. Gran parte de las llamadas capturas de pantalla de "registros de chat internos" y "cartas de abogados" que circulan están sintetizadas por IA.

Las capturas de pantalla de "retirando fondos de Binance", "cartas de abogados" o "cerrando cuentas" publicadas por diferentes cuentas tienen una resolución de imagen, proporción de recorte, hora mostrada e incluso el porcentaje de batería del teléfono exactamente iguales. Esto significa que estos supuestos "comentarios reales de usuarios individuales" son en realidad material de propaganda estandarizado distribuido desde la misma base de datos.

Ejemplo: https://x.com/moonkimbinance/status/2022123609343635497?s=20

4.4 Fenómeno de homogeneización del perfil del atacante

Alguien recopiló 92 cuentas en X que acusaban a Binance, y realizó un análisis de datos sobre el contenido publicado, el tiempo, el historial de la cuenta, la actividad (me gusta/retweets), llegando a la conclusión de que hasta 71 de estas cuentas eran de alto riesgo (cuentas bot).

Referencia:

https://x.com/Openai_study/status/2020873564388462982

https://openai.study/html/report_en.html

En resumen, no descartamos que parte del contenido de los tweets provenga de usuarios reales, o que algunas cuentas quieran aprovechar esta oportunidad para ganar atención y tráfico, pero combinado con las características de "RRPP negras" del Capítulo III, no es difícil ver que Binance podría estar actualmente sufriendo ataques de ingeniería de RRPP negras en diferentes aspectos y grados, incluso si no es un ataque organizado, también se pueden ver muchos ataques de información falsa y amplificación de noticias desfavorables (por ejemplo, noticias sobre retiros, limitaciones de retiros las hay todos los días, ¿por qué hoy hay tanto alboroto?)

V. Anatomía de la cadena industrial: Estructura y herramientas

Las RRPP negras modernas han dejado atrás la operación artesanal, formando un sistema industrial subterráneo con divisiones claras y precios marcados.

Alto nivel (Patrocinador):

Suelen ser competidores, o contrapartes comerciales, que dan instrucciones veladas a través de terceros.

Nivel medio (MCN/empresas de RRPP):

Operadores centrales. Acumulan una gran cantidad de recursos de KOLs, ofrecen "paquetes de recursos para tendencias", son responsables de transformar la intención del patrocinador en un marco narrativo incendiario y de establecer el ritmo del ataque. (Elaboran el objetivo estratégico y el plan de implementación por etapas de las "RRPP negras")

Nivel inferior (Capa de ejecución):

Ejército de trolls de silicio: Cuentas zombis operadas por software de control grupal (un ordenador controla cientos de teléfonos), responsables de inflar el volumen, dar me gusta, crear calor base.

Ejército de trolls de carbono: Personas reales reclutadas a través de "grupos de trabajos temporales", usando jerga (como "S蛋", "鱼塘") para aceptar pedidos. Son responsables de publicar comentarios con carga emocional, escribir notas/tweets/experiencias/análisis de "recomendación/evitar" para lanzar ataques. (Ejemplo: https://x.com/moonkimbinance/status/2022123609343635497?s=20 )

VI. Persecución: ¿Quién es realmente?

Llegamos a la parte más emocionante, ¡adivinemos juntos quién es el cerebro detrás del ataque!

No podemos saber el origen y los operadores detrás de los varios influencers que "llevan la bandera", podrían ser espontáneos, o colaborar con agencias, pero por la teoría, etapas, anatomía de la cadena industrial y métodos anteriores, sabemos que para interpretar bien este gran espectáculo de RRPP negras, además de las figuras principales y los líderes, se necesita un grupo de "ejército de trolls de silicio" para avivar las emociones de la opinión. Como es sabido, el algoritmo de X cambia constantemente, por lo que la parte contraria podría no ser capaz de mantener y fabricar en masa los trolls correspondientes a largo plazo, lo que significa que necesitan proveedores de ejércitos de trolls.

Por lo tanto, decidimos comenzar desde la "cadena de suministro" — es decir, desde el origen de los trolls (no las cuentas de influencers).

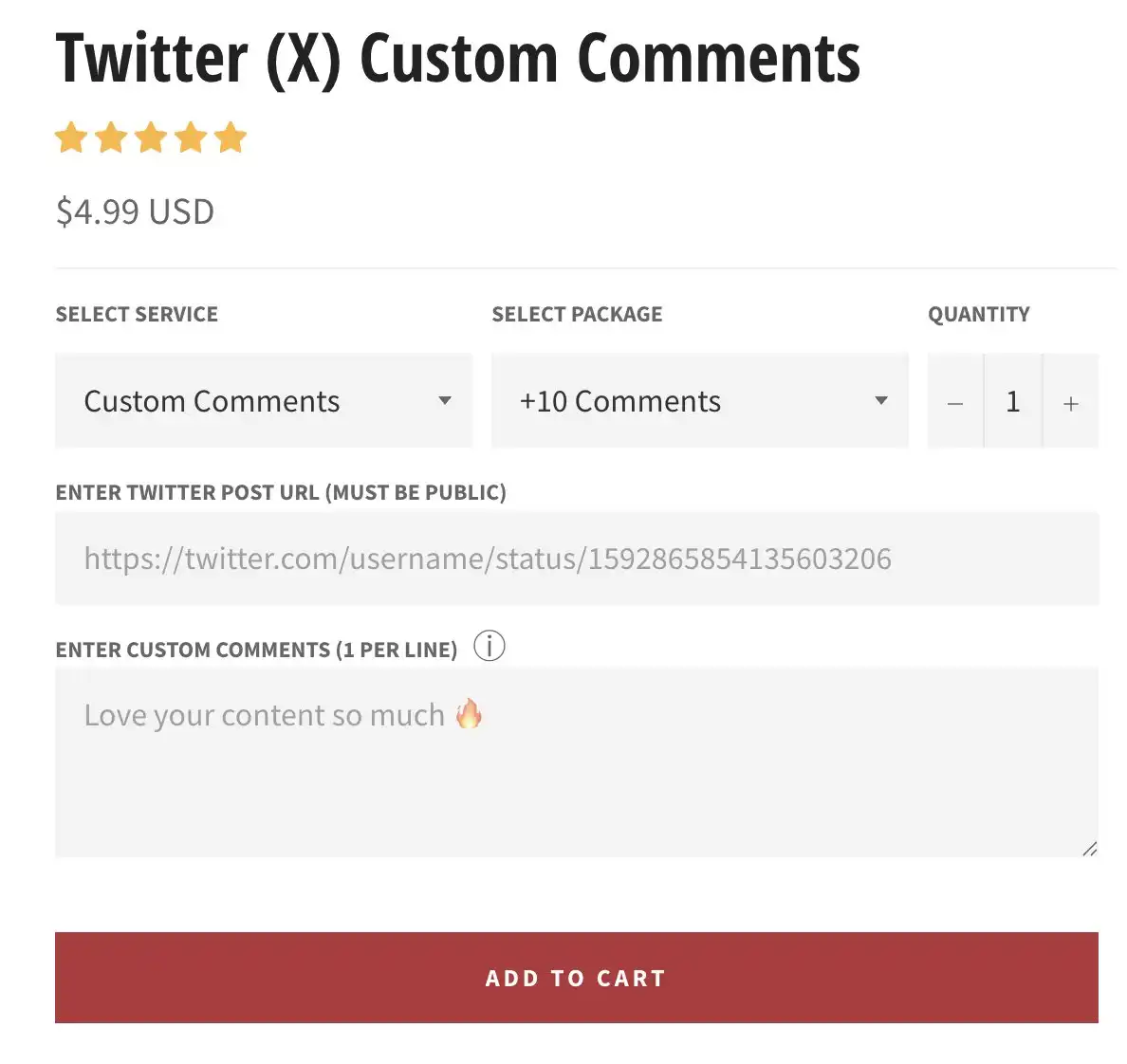

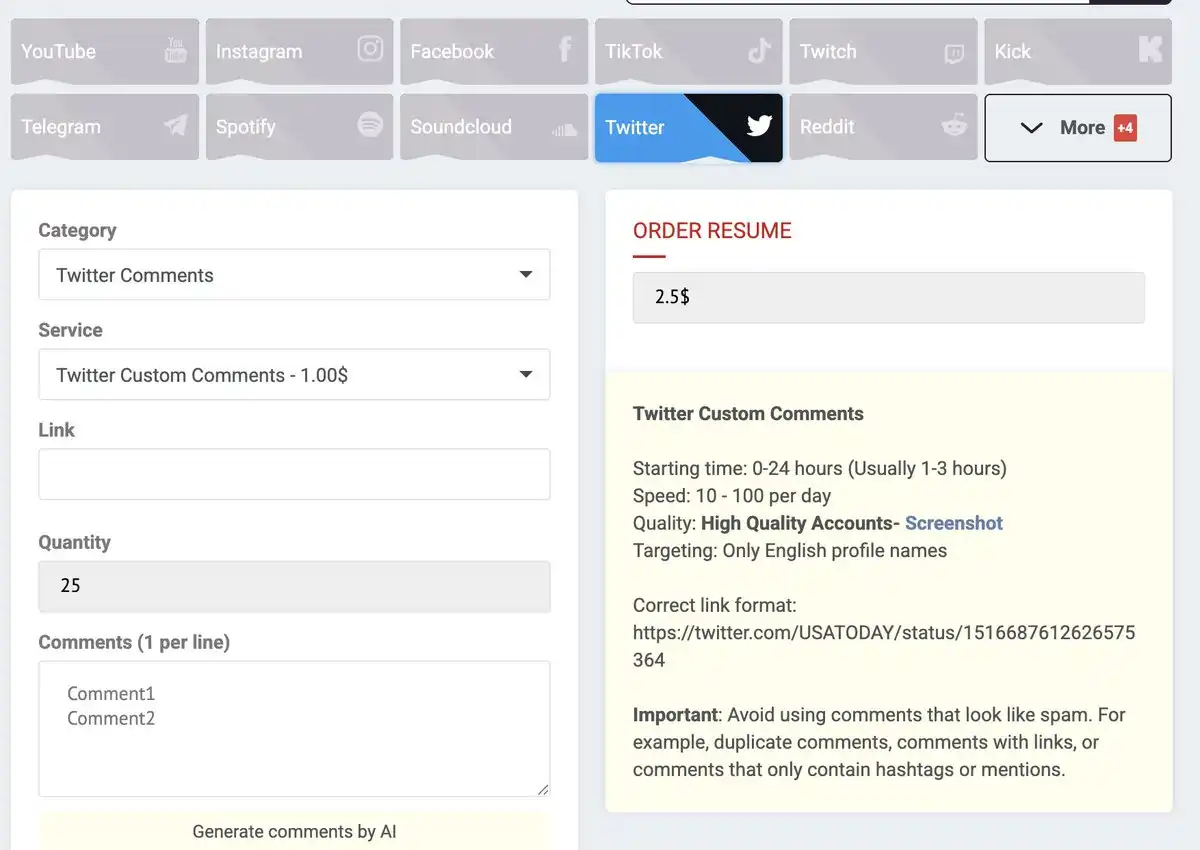

Sabemos que las 34 cuentas de X de alto riesgo en el informe de OpenAi mencionado anteriormente son cuentas bot, que presumiblemente podrían ser un "servicio" comprable en el mercado, así que filtramos las plataformas SMM (Marketing en Medios Sociales) del mercado que cumplían con las condiciones (comentarios personalizados, pago con moneda digital, etc.), un total de 7.

El alcance del servicio es el siguiente, aquí hay algunas capturas de pantalla para "ampliar conocimientos":

Luego, usando IA y scripts, comenzamos las aburridas pruebas, es decir, configurar contenido - transferir - lanzar palabras clave - verificar, para ver si estas cuentas bot publicaban los tweets correspondientes, daban me gusta, retuiteaban, etc. Tenemos motivos para sospechar que estas cuentas bot son un "bien público", porque pronto descubrimos que las cuentas bot comenzaron a comentar o retuitear contenido específico según las especificaciones del contenido, y algunas cuentas, incluso habiendo pedido desde diferentes plataformas, la misma cuenta bot aún podía producir el mismo contenido.

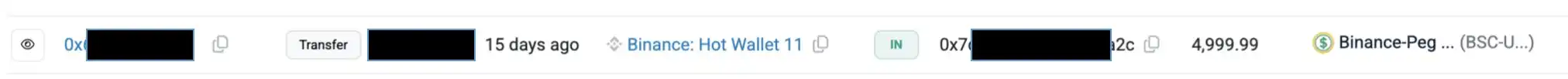

Después de varias rondas de pruebas, identificamos aproximadamente algunas plataformas de lanzamiento. Suponiendo que este ataque de RRPP negras debería ser obra de expertos, lógicamente elegirían la plataforma con la mejor "relación calidad-precio" entre las muchas disponibles. A través de la dirección de la billetera utilizada para recargar, vimos los registros de transferencia correspondientes.

Entre las numerosas transferencias de varias decenas a cien dólares en las últimas dos semanas, encontramos un registro de transferencia de 4999 u, y el momento de la transferencia fue precisamente hace dos semanas, el 31 de enero, justo durante el período de alta frecuencia de plagio contra Binance en X, y esta plataforma no tiene funciones de gestión financiera o transaccionales, tenemos motivos para sospechar que esta gran recarga debería tener otro propósito.

Es muy interesante que esta recarga proviniera de la hot wallet de Binance (¿Lo puedes creer?!)

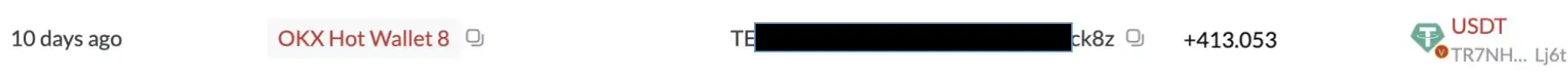

Durante la investigación, descubrimos que durante el pico de ataques contra OKX en la plataforma X, también apareció un registro de transferencia desde la hot wallet de OKX a esta plataforma de lanzamiento (Tron). Por un momento, pensamos que esto podría no ser como el mundo exterior supone.

Este artículo, adoptando una actitud de "menos problemas, mejor", no publicará las direcciones de billetera correspondientes aquí, y no compartirá la información recopilada con las partes interesadas relevantes.

No importa quién seas, cuál sea tu propósito, solo espero que podamos detener estas pequeñas acciones sin sentido, ya sea Binance o OKX, ya sea el 1011 o las limitaciones de retiro. Es cierto que los exchanges no pueden deslindarse por completo de la responsabilidad, pero no merecen llegar al punto de ser abandonados por la industria y derribados por la multitud. Son pilares centrales en la industria, no malversan los activos de los usuarios, brindan el mejor servicio posible dentro de sus capacidades desde su perspectiva (aunque la filosofía puede ser diferente), no deberían sufrir una situación de ser claramente atacados pero golpeados por la multitud.

Originalmente, a los CT chinos no les ha sido fácil mantenerse firmes en el mercado crypto, especialmente porque Occidente siempre ha visto a Oriente como una "salida de liquidez", codiciando la "inmensa" liquidez de Oriente (exchanges). ¿Por qué la narrativa industrial innovadora siempre se transmite de Occidente a Oriente, y finalmente es Oriente quien paga?

Es hora de cambiar este orden y estas reglas.

Pero primero, debemos dejar de lado los prejuicios.